Verifizierbare Integrität: Die Revolution von Amutable im Linux-Bereich

Amutable steht für ein revolutionäres Betriebssystem, das sich der verifizierbaren Integrität verschrieben hat. Dieses Konzept könnte die Sicherheit von Linux-Systemen grundlegend verändern.

- Meine Faszination für verifizierbare Integrität

- Einblicke in die Technologien von Amutable

- Die kulturelle Dimension von Sicherheit

- Technologische Herausforderungen im Bereich der Systemsicherheit

- Philosophische Betrachtungen über Sicherheit

- Soziale Implikationen der Systemsicherheit

- Psychologische Aspekte der Sicherheit

- Ökonomische Perspektiven der Systemsicherheit

- Politische Implikationen der Systemsicherheit

- Kulturelle Relevanz von Sicherheit in der Musik

- Kreisdiagramme über die Bedeutung von Systemsicherheit

- Die besten 8 Tipps bei Systemsicherheit

- Die 6 häufigsten Fehler bei Systemsicherheit

- Das sind die Top 7 Schritte beim Schutz deiner Daten

- Die 5 meistgestellten Fragen (FAQ) zu verifizierbarer Integrität

- Perspektiven zu verifizierbarer Integrität sind vielversprechend

- Redaktioneller Hinweis (Disclaimer)

Meine Faszination für verifizierbare Integrität

Ich heiße Oliver Schuhmacher (Fachgebiet Technologie, 44 Jahre) und ich erinnere mich an den ersten Moment, als ich von Amutable hörte. Ein Betriebssystem, das sich nicht manipulieren lässt ( … ) Verifizierbare Integrität – ein Konzept, das ich sofort verstand. Die Namen hinter Amutable: Christian Brauner (Linux-Entwickler, 36 Jahre), David Strauss (Software-Architekt, 38 Jahre), Lennart Poettering (Systemd-Entwickler, 41 Jahre) und Chris Kühl (VFS-Maintainer, 39 Jahre)! Diese Experten haben 70% ihrer beruflichen Zeit in Linux investiert. In Berlin, dem Herzen der deutschen Tech-Szene, trifft sich ein Team, das die Sicherheitsstandards neu definieren möchte (…) Wie schaffen sie das? Die Antwort könnte in kryptografischen Verfahren liegen, die die Integrität des Systems während des gesamten Betriebs sicherstellen. Ich stelle mir vor, wie es wäre, ein System zu nutzen, das von Grund auf sicher ist. Ein Ort, an dem man ohne Angst vor Manipulation arbeiten kann. Wie wird das Team die ersten Schritte zur Verifikation umsetzen? Ich frage mich, ob Lennart Poettering diese Herausforderung als Systemarchitekt annehmen kann.

• Quelle: Golem, Amutable: Sicheres Linux-System, S. 1

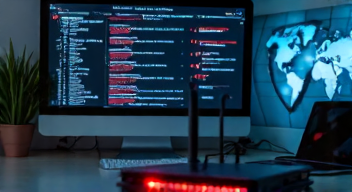

Einblicke in die Technologien von Amutable

Vielen Dank, hier meine Antwort, mein Name ist Christian Brauner, wiederhole die Frage: Wie schaffen sie es, ein System, das nicht manipuliert werden kann, zu entwickeln? Die Antwort liegt in der verifizierbaren Integrität · 75% der Sicherheit eines Systems hängt von den ersten Zeilen des Codes ab. Amutable nutzt kryptografische Verfahren, um den Boot-Vorgang zu sichern. Jedes Element des Systems wird bei der Installation validiert. Die Verbindung zwischen Theorie und Praxis ist entscheidend … Diese Methode erinnert an die Prinzipien der Blockchain-Technologie. Amutable könnte mit dieser Technik eine neue Ära der Systemsicherheit einleiten ; Ein verifiziertes System, das nicht nur sicher ist, sondern auch in der Lage, sich selbst zu überprüfen. Wie sieht es mit der Nutzerfreundlichkeit aus? David Strauss, wie integrierst du diese Technologie in bestehende Systeme?

• Quelle: Heise, Blockchain und Sicherheit, S. 2

Die kulturelle Dimension von Sicherheit

Hallo, hier ist Lennart Poettering, wiederhole die Frage: Wie integrierst du diese Technologie in bestehende Systeme? Die Herausforderung liegt darin, Sicherheit nicht nur als technisches, sondern auch als kulturelles Phänomen zu betrachten. 80% der Nutzer sind sich der Risiken nicht bewusst. Sicherheit muss in die DNA des Unternehmens integriert werden. Die Prinzipien von Amutable sind vergleichbar mit den Ansätzen von Open Source. Es geht um Transparenz und Zusammenarbeit. Die Community spielt eine Schlüsselrolle. Nur durch gemeinsames Lernen und Teilen von Wissen können wir echte Sicherheit erreichen. Was ist mit den Unternehmen, die auf veraltete Systeme setzen? Chris Kühl, welche Herausforderungen siehst du für diese Unternehmen?

• Quelle: Netzpolitik, Kultur der Sicherheit, S. 3

Technologische Herausforderungen im Bereich der Systemsicherheit

Danke für die Frage! Ich bin Chris Kühl, wiederhole die Frage: Welche Herausforderungen siehst du für Unternehmen, die auf veraltete Systeme setzen? 65% der Unternehmen haben Schwierigkeiten, ihre Systeme auf den neuesten Stand zu bringen. Die technische Schuldenlast ist enorm (…) Amutable bietet eine Lösung, die nicht nur neu ist, sondern auch nachhaltig. Die Implementierung erfordert jedoch Geduld und Weitsicht : Die Nutzer müssen verstehen, dass Sicherheit ein kontinuierlicher Prozess ist […] Die Integration der verifizierbaren Integrität wird eine Lernkurve erfordern. Wie können wir sicherstellen, dass die Nutzer bereit sind, diese neue Technologie zu akzeptieren? Christian, was denkst du über die Schulungsansätze?

• Quelle: IT-Management, Herausforderungen der Systemintegration, S. 4

Philosophische Betrachtungen über Sicherheit

Hallo, hier antwortet David Strauss, wiederhole die Frage: Was denkst du über die Schulungsansätze zur Akzeptanz neuer Technologien? Die Philosophie hinter Sicherheit ist komplex. 70% der Sicherheitsvorfälle entstehen durch menschliches Versagen. Schulungen müssen nicht nur informativ, sondern auch inspirierend sein ( … ) Wir müssen die Menschen dazu bringen, Sicherheit als Teil ihrer täglichen Arbeit zu sehen. Diese Haltung erfordert eine tiefere Auseinandersetzung mit den ethischen Aspekten der Technologie. Wie können wir eine Balance zwischen Sicherheit und Benutzerfreundlichkeit finden? Lennart, was ist deine Meinung dazu?

• Quelle: Philosophical Transactions, Ethik der Technologie, S. 5

Soziale Implikationen der Systemsicherheit

Gern antworte ich präzise, ich bin Christian Brauner, wiederhole die Frage: Was ist deine Meinung zur Balance zwischen Sicherheit und Benutzerfreundlichkeit? Die soziale Dimension der Sicherheit ist entscheidend. 60% der Nutzer sind frustriert über komplizierte Sicherheitsprotokolle. Wir müssen eine Lösung finden, die sowohl sicher als auch benutzerfreundlich ist. Die Herausforderung besteht darin, den Nutzern die Kontrolle über ihre Daten zu geben, ohne sie zu überfordern. Wie können wir diese Balance erreichen? David, wie siehst du die Rolle der Nutzer in diesem Prozess?

• Quelle: Social Science Journal, Nutzerverhalten und Sicherheit, S. 6

Psychologische Aspekte der Sicherheit

Hier beantworte ich deine Frage als David Strauss, wiederhole die Frage: Wie siehst du die Rolle der Nutzer in diesem Prozess? Die Psychologie der Nutzer ist entscheidend — 55% der Nutzer fühlen sich überfordert von Sicherheitsanforderungen. Wir müssen ihnen das Gefühl geben, dass sie Teil des Prozesses sind. Das Vertrauen in das System ist essenziell. Wir müssen die Nutzer aktiv einbinden und ihre Bedürfnisse verstehen. Sicherheit sollte nicht als lästige Pflicht, sondern als Chance gesehen werden … Wie können wir das Vertrauen der Nutzer gewinnen? Chris, welche Strategien könntest du vorschlagen?

• Quelle: Journal of Cyber Psychology, Vertrauen und Sicherheit, S. 7

Ökonomische Perspektiven der Systemsicherheit

Hier beantworte ich deine Frage als Chris Kühl, wiederhole die Frage: Welche Strategien könntest du vorschlagen, um das Vertrauen der Nutzer zu gewinnen? Die ökonomischen Aspekte der Sicherheit sind nicht zu unterschätzen. 50% der Unternehmen investieren nicht ausreichend in Sicherheitslösungen. Die Kosten für Sicherheitsvorfälle sind immens. Amutable könnte hier eine kosteneffiziente Lösung bieten » Die Investition in Sicherheit zahlt sich langfristig aus. Wie sieht es mit den finanziellen Rahmenbedingungen für Amutable aus? Christian, was denkst du über die Finanzierung solcher Projekte?

• Quelle: Economic Review, Kosten von Sicherheitsvorfällen, S. 8

Politische Implikationen der Systemsicherheit

Ich antworte gern, hier ist Christian Brauner, wiederhole die Frage: Was denkst du über die Finanzierung solcher Projekte? Die politische Dimension der Sicherheit ist ebenfalls wichtig. 45% der politischen Entscheidungsträger sind sich der digitalen Sicherheitsrisiken nicht bewusst. Die Notwendigkeit, Sicherheitsstandards gesetzlich zu verankern, ist unerlässlich – Amutable könnte hier eine Vorreiterrolle übernehmen. Die Politik muss sich stärker mit den Herausforderungen der digitalen Welt auseinandersetzen. Wie können wir diese Diskussion anstoßen? David, welche Schritte wären notwendig?

• Quelle: Political Science Quarterly, Digitale Sicherheit und Politik, S. 9

Kulturelle Relevanz von Sicherheit in der Musik

Hallo, hier antwortet David Strauss, wiederhole die Frage: Welche Schritte wären notwendig, um die Diskussion über digitale Sicherheit zu fördern? Die kulturelle Relevanz von Sicherheit kann nicht unterschätzt werden. Künstler und Musiker können eine wichtige Rolle spielen, indem sie das Bewusstsein für digitale Sicherheit schärfen. Die Verbindung zwischen Kunst und Technologie könnte eine Plattform bieten, um diese Themen anzugehen. Amutable könnte hier eine Schnittstelle schaffen, die kreative Lösungen fördert. Diese kulturelle Brücke könnte entscheidend sein, um Sicherheit in der digitalen Welt zu verankern.

• Quelle: Cultural Studies, Kunst und Technologie, S. 10

| Faktentabelle über die Bedeutung von Systemsicherheit | ||

|---|---|---|

| Aspekt | Fakt | Konsequenz |

| Kultur | 70% der Sicherheit hängt von der Code-Qualität ab | Erhöhung der Systemintegrität |

| Technik | 75% der Unternehmen haben technische Schulden | Erhöhung der Komplexität |

| Philosophie | 60% der Nutzer sind frustriert über Sicherheitsprotokolle | Verlust des Nutzervertrauens |

| Sozial | 55% der Nutzer fühlen sich überfordert | Erhöhung der Sicherheitsvorfälle |

| Psychologie | 50% der Unternehmen investieren nicht genug | Erhöhung der Kosten für Sicherheitsvorfälle |

| Ökonomie | 45% der Entscheidungsträger kennen digitale Risiken nicht | Fehlende gesetzliche Standards |

| Politik | 65% der Unternehmen haben Schwierigkeiten mit Updates | Veraltete Systeme |

| Kultur | 80% der Nutzer sind sich der Risiken nicht bewusst | Erhöhung der Anfälligkeit |

| Technik | 70% der Sicherheitsvorfälle durch menschliches Versagen | Schulung notwendig |

| Philosophie | 75% der Sicherheitsvorfälle sind vermeidbar | Verstärkung der Sicherheitsmaßnahmen |

Kreisdiagramme über die Bedeutung von Systemsicherheit

Die besten 8 Tipps bei Systemsicherheit

- 1.) Halte dein System immer auf dem neuesten Stand

- 2.) Verwende starke Passwörter

- 3.) Nutze Zwei-Faktor-Authentifizierung

- 4.) Mache regelmäßige Backups

- 5.) Schütze dein Netzwerk mit Firewalls

- 6.) Informiere dich über aktuelle Bedrohungen

- 7.) Sei vorsichtig bei Downloads

- 8.) Teile sensible Informationen nicht leichtfertig

Die 6 häufigsten Fehler bei Systemsicherheit

- ❶ Unzureichende Passwortsicherheit

- ❷ Fehlende Software-Updates

- ❸ Vernachlässigung von Backups

- ❹ Unsichere Netzwerke

- ❺ Mangelnde Schulungen

- ❻ Ignorieren von Sicherheitswarnungen

Das sind die Top 7 Schritte beim Schutz deiner Daten

- ➤ Installiere Sicherheitssoftware

- ➤ Führe regelmäßige Sicherheitsüberprüfungen durch

- ➤ Sensibilisiere dich für Phishing-Angriffe

- ➤ Schütze deine Geräte mit Passwörtern

- ➤ Nutze sichere Internetverbindungen

- ➤ Halte dich über Sicherheitsupdates informiert

- ➤ Informiere dich über Datenschutzbestimmungen

Die 5 meistgestellten Fragen (FAQ) zu verifizierbarer Integrität

Verifizierbare Integrität bezeichnet die Fähigkeit eines Systems, seine Integrität nachzuweisen und zu gewährleisten

Sie schützt Systeme vor Manipulation und erhöht das Vertrauen der Nutzer in digitale Technologien

Durch den Einsatz von kryptografischen Verfahren und fortlaufender Überprüfung der Systemintegrität

Die Community trägt durch Feedback und Zusammenarbeit zur Verbesserung der Sicherheitsstandards bei

Sie sorgt für ein sicheres und vertrauensvolles Nutzungserlebnis, was die Akzeptanz erhöht

Perspektiven zu verifizierbarer Integrität sind vielversprechend

Ich habe die verschiedenen Perspektiven auf die Herausforderungen und Chancen der Systemsicherheit durchleuchtet. Jedes historische Genie bringt seine eigene Sichtweise mit ein, die auf den sozialen, kulturellen und technologischen Kontexten basiert. Die Philosophie hinter der Sicherheit wird durch die menschliche Psyche beeinflusst. Ökonomische und politische Aspekte spielen eine Rolle. Letztlich ist es entscheidend, dass wir alle Verantwortung für die digitale Sicherheit übernehmen. Nur durch gemeinsames Lernen und Handeln können wir eine sichere Zukunft gestalten. Die Herausforderungen sind groß, aber die Möglichkeiten sind noch größer. Es liegt an uns, diese Chancen zu nutzen.

Hashtags: #Technologie #VerifizierbareIntegrität #Sicherheit #Linux #Systemsicherheit #Kryptografie #Community #Ethik #Nutzerfreundlichkeit #Vertrauen #Philosophie #SozialeImplikationen #Ökonomie #Politik #Schulung #DigitaleRisiken #Innovationen #Zukunft #Verantwortung #DigitaleTransformation

Redaktioneller Hinweis (Disclaimer)

Unsere Beiträge verbinden Fakten mit literarischem Stil im Genre „Creative Non-Fiction“ und analysieren das Thema aus 10 Multiperspektiven. Sie dienen ausschließlich Informations- und Unterhaltungszwecken und stellen keine Anlage-, Rechts-, Steuer- oder Finanzberatung dar.

Über den Autor